I en tid hvor cybersikkerhet er viktigere enn noensinne, har Microsoft lansert en banebrytende løsning: Microsoft Global Secure Access (GSA) – Private Access (GSA-PA).

Tjenesten setter en ny standard for sikker tilgang til bedriftens ressurser. Det er sant uansett om de sitter på kontoret, caféen eller på stranda i Rio de Janeiro.

Denne artikkelen er en fortsettelse av oversiktsartikkelen om Global Secure Access. Denne derimot går mer i dybden på GSA – Private Access.

Hva er Microsoft Global Secure Access – Private Access?

Microsoft Global Secure Access – Private Access er en avansert sikkerhetstjeneste som gir brukere sikker og pålitelig tilgang til bedriftsapplikasjoner og data.

Private Access er designet for å beskytte sensitive data og sikre at bare autoriserte brukere kan få tilgang til kritiske ressurser.

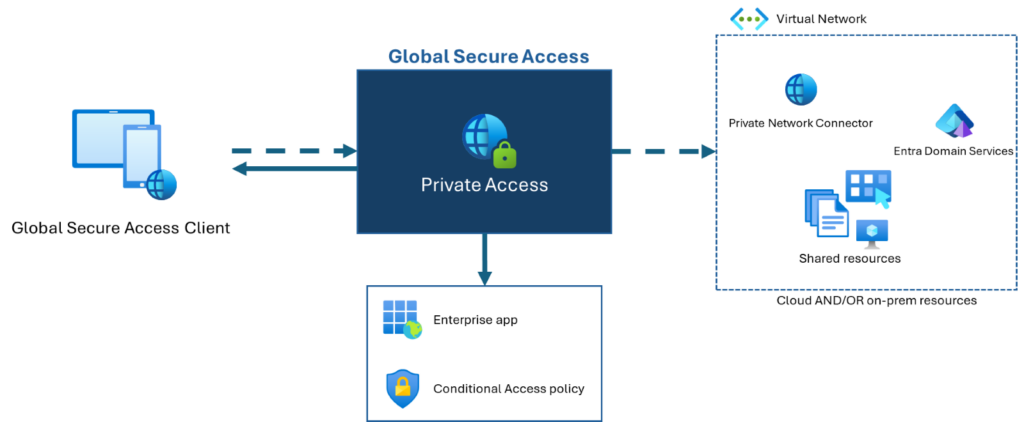

Tjenesten baserer seg på at det installeres lokale connectorer som er bindeleddet mellom on-prem datasenter (hvor applikasjonen ligger) og Microsoft Security Service Edge-tjenesten til Microsoft.

GSA-PA er klientbasert, og er lisensiert for Private Access delen av GSA. Den gir direkte tilgang til den interne / private applikasjonen uten at det må åpnes opp for en direkte VPN-tunell imellom klient og applikasjon.

Med GSA-PA kan bedriften gi tilgang til lokale ressurser, som for eksempel FQDN, IP eller IP-range til http, rdp eller smb. Man må spesifisere de portene applikasjonene bruker separert med komma, evt fra-til.

GSA-PA skal kunne gi LAN-hastigheter til lokale on-prem ressurser dersom internett-hastigheten til bedriften tillater dette.

I en overgang hvor bedriften ønsker å skille ut klientene vekk fra en hybrid-model, kan GSA-PA hjelpe til med å lette og sikre tilgangen til gitte applikasjoner.

Det vil si applikasjonene som ellers kanskje ville blitt aksessert med tradisjonell VPN, eller muligens Citrix- / RDP-løsninger. Dette vil kanskje være en gulrot for bedriftene at slike løsninger forhåpentligvis kan fjernes ved innføring av Entra Private Access.

Fordeler med Global Secure Access – Private Access

Muligheter som produktet tilbyr, er flere. Under skal jeg fortelle litt om disse. Det er greit å kunne litt om disse mulighetene. Det gir et godt grunnlag for sikre tilgangen til applikasjonene.

Zero Trust-arkitektur

Tjenesten implementerer en Zero Trust-modell. Det betyr at ingen brukere eller enheter får automatisk tillit. Løsningen er identitets-sentrisk, og hver tilgangsforespørsel blir nøye verifisert gjennom flere sikkerhetslag.

Autentisering

Bruker multifaktorautentisering (MFA) for å sikre at brukerne er de som de utgir seg for å være. CA-policy kan også kreve at tilgangen skjer fra GSA-klient. Det kan vesentlig minske antallet på hvem som kan starte applikasjonen.

Autorisering

Bruker policybasert tilgangskontroll for å sikre at brukerne kun har tilgang til de ressursene de trenger.

Kontinuerlig overvåking

Overvåker brukeraktivitet i sanntid for å oppdage og reagere på mistenkelig atferd.

Sikker tilgang fra hvor som helst

Brukere kan få sikker tilgang til bedriftsressurser fra hvilken som helst enhet og lokasjon. Det mener jeg gir en bedre brukeropplevelse for fjernarbeid og mobilitet. Så lenge enheten har GSA installert og er den del av bedriftens klient-infrastruktur.

Enhetskontroll

Verifiserer enhetens sikkerhetstilstand før tilgang gis.

Kryptering

All dataoverføring er kryptert ved hjelp av avanserte krypteringsprotokoller som TLS 1.3.

Avansert trusselbeskyttelse

Integrerte sikkerhetsfunksjoner som trusselintelligens og sanntidsanalyse beskytter mot avanserte cybertrusler.

Trusselintelligens

Bruker data fra Microsofts globale trussel-intelligensnettverk for å identifisere og blokkere kjente trusler.

Maskinlæring

Analyserer mønstre og atferd for å oppdage nye og ukjente trusler.

Enkel administrasjon

Administrasjonsverktøyene gjør det enkelt for IT-avdelinger å administrere tilgangsrettigheter og overvåke sikkerhetshendelser.

Sentralisert administrasjon

Administrer alle tilgangs-policyer og sikkerhetsinnstillinger fra en enkelt konsoll.

Automatisering

Automatiser vanlige oppgaver som brukeropprettelse og policy-oppdateringer.

Hvorfor Private Access?

Mange bedrifter i dag ligger etter med å skille klientene fra bedriftens interne on-prem servere. De ligger også etter med å få klientene over i en sikrere og mer moderne klient-plattform.

I tillegg henger ofte noen eldre applikasjoner igjen i datasentrene, som trenger en egen tilgangsløsning: Citrix eller RDP.

Noen ganger skyldes dette at viktige applikasjoner er vanskelige å migrere til en moderne plattform. Dette krever spesielle tilpasninger på klientene. Tilpasningene er ikke alltid av den sikreste sort.

Det kan hende at dedikerte filservere ikke kan migreres til skyen av flere årsaker. Tilgang til skrivere eller interne web-servere lider ofte samme skjebne.

Med GSA-klienten aktivert, kan det gis tilgang til disse lokale ressursene uten at man trenger gå på kompromiss med klientsikkerheten.

GSA-PA kan i noen tilfeller også treffe applikasjoner som er i skyen, men da flyttet ut med lift-and-shift, og ikke som en saas-tjeneste.

Installasjon av connectorer

Connectorer er enkle agenter installert på en Winows-server i det private nettverket til bedriften. Denne serveren må ha tilgang til ressursene og applikasjonene som brukerne får tilgang til.

Det bør minimum være to connectorer til ressursene som publiseres, og de kan grupperes i connector-groups. På denne måten kan også tilgangen segmenteres per applikasjon i nettverket.

Dette gjelder per-app Access og ikke Quick Access. Med QA er alt gruppert med en connector-gruppe. Quick Access kan ikke segmenteres opp med forskjellige connector-groups per app.

Dersom man ønsker å isolere tilgang til app må man gjøre dette via per-app Access og dedikerte connector-groups.

Isolering er ikke påkrevd, men det kan være med på å sikre og opprettholde et design på hvem som har tilgang til hva og fra hvor.

Det er viktig å huske på å ikke overlappe ip-adresser eller subnet imellom publiserte ressurser (verken per-app Access eller Quick Access-applikasjoner.

Klienter

I nåværende stund er GSA-klienten i GA, men det finnes kun klienter tilgjengelig for Windows og Android. Det betyr at klienter for MacOS, IOS og Linux mangler.

Dette er ikke uvesentlige mangler da en større andel klienter nå også bruker disse operativsystemene.

Det er verdt å merke seg at klienten for Android er integrert i klienten til Microsoft Defender for Endpoint Android.

Disse manglene er særdeles viktige da bedriftene ønsker en helhetlig policy-styring av feks Internet-aksess for alle klienter.

Dette vil bli beskrevet i en kommende artikkel for GSA – Intenet Access av Owe på et senere tidspunkt.

Som med Internet Access, er Private Access også lisensiert utover E3 eller E5 lisens.

Lisens kan enten kjøpes enkeltvis for produktet eller som en del av Entra Suiten.

Lisens er nevnt her fordi at dersom brukeren skal få tilgang på Private Access må brukeren ha lisensen aktivert.

Kerberos Single Sign-on til lokale ressurser

En fordel med GSA er at det er mulig å konfigurere Kerberos Single sign-on til de lokale ressursene. Dette er jo noe man vil ha utfordringer med ellers. Et eksempel kan være en VPN-løsning som vil eksponere dine domenekontrollere for mye.

For å slå på SSO, må de interne domenekontrollerne publiseres med minimum port 88 (kerberos, UDP/TCP) og 389 (DC locator, UDP).

Husk også å gi tilgang til alle synkroniserte brukere fra lokalt AD (igjennom Entra ID Connect) til den publiserte ressursen.

Se til at det er connectorene som “prater” med domenekontrollerne og applikasjonene generelt. Connectorer må derfor ha tilganger i nettverket (åpninger i firewall).

Det er også viktig å være oppmerksom på at det er den publiserte app i GSA som representerer domenekontrollerne til klientene og brukerne.

Når brukerne logger på med sitt brukernavn og passord på klientene, og EntraID Connect synkroniserer brukerne til EntraID, så fungerer Kerberos SSO til on-prem ressursene så lenge brukerne har tilgang.

Du kan lese mer om GSA Private Access og SSO her.

Det vi har sett i kundecases er at kundene gjerne vil ha Windows Hello for Business wh4b til å fungere med GSA Private Access. Dette fordi de fleste brukerne logger seg på med wh4b med enten PIN, FaceID eller fingerprint.

Det fungerte ikke ut av boksen ved etablering av GSA. Man var nødt til også å innføre Cloud Kerberos Trust. Cloud Kerberos Trust er ikke et GSA-komponent, men en viktig del av puslespillet for å få opp brukeropplevelsen til brukerne.

For å implementere Cloud Kerberos Trust vil jeg anbefale å lese igjennom denne artikkelen.

Ellers er artikkelen av Chris Brumm, “Deep Dive SSO in Entra Private Access” også veldig nyttig å lese igjennom.

Wh4b vil tilfredsstille kravene om MFA ved tilkopling til en applikasjon og kan enkelt kombinere dette med at klient er Compliant.

Slik forstår jeg GSA – Private Access

Generell kommentar etter testing av applikasjoner

I flere Proof of Concepts som vi har gjort, ser vi at noen typer applikasjoner ikke er gode kandidater for å tilby disse igjennom GSA Private Access.

Dette er typisk applikasjoner som kjøres fra en fileshare. Man kan da endre applikasjonen til å bruke lokale programfiler, og kun kjøre spørringer mot database remote.

Et eksempel på en slik applikasjon er Visma Business. Ulempen med å endre en slik applikasjon er at denne har mye konfigurasjoner i filer som da må distribueres til klientene lokalt for at applikasjonen skal være i sync.

Et annet eksempel kan være at en applikasjon har åpninger til flere servere eller database-servere, og disse serverne er brukt av andre applikasjoner man gjerne vil tilby over GSA.

Da kommer man fort opp i en konflikt med IP til forskjellige ressurser, og man må “samle opp” applikasjonene i en felles “per-app Access”-pool.

Dette vil ødelegge en eventuell isolering. Man er derfor nødt til å skille applikasjonen helt, også på database-nivå.

Private Access med PIM

En siste funksjon som er ganske kjekk, er å kunne gi brukerne tilgang til applikasjonene når de trenger det.

Da vil brukeren få tilgang til applikasjonen etter at applikasjonseier har godkjent en forespørsel i PIM.

På denne måten får man full kontroll på godkjenning av tilgang. I tillegg loggføres hvem som aksesserer applikasjonen, og hvem som har godkjent bruken av denne.

Konklusjon

Microsoft Global Secure Access – Private Access representerer fremtiden for sikker tilgang til bedriftsressurser.

Med sin avanserte sikkerhetsarkitektur og brukervennlige administrasjonsverktøy, gir den bedrifter en robust løsning for å beskytte sine data. Noe som støtter en moderne, mobil arbeidsstyrke.

GSA-PA vil kunne forenkle overgangen fra en on-prem / hybrid-klientløsning til enn mer cloud-basert infrastruktur hvor enkelte applikasjoner ikke lett kan flyttes til skyen, men fortsatt kan brukes på moderne klienter uten at sikkerheten påvirkes.

Private Access vil forenkle tilgang til interne og private applikasjoner.