[Min reise mot CCIE Automation #8] Utforsking av ThousandEyes og automatisering av Enterprise Agent-utrulling

I blogg #8 av CCIE Automation-reisen utforskes Cisco ThousandEyes for å få bedre ende-til-ende synlighet i moderne nettverk. Ved hjelp av Docker og Ansible automatiseres utrulling av Enterprise Agents på Cisco IOS XE-enheter og i containermiljøer, og gir sanntidsinnsikt i nettverksytelse og tilgjengelighet.

![<span id="hs_cos_wrapper_name" class="hs_cos_wrapper hs_cos_wrapper_meta_field hs_cos_wrapper_type_text" style="" data-hs-cos-general-type="meta_field" data-hs-cos-type="text" >[Min reise mot CCIE Automation #8] Utforsking av ThousandEyes og automatisering av Enterprise Agent-utrulling</span>](https://sicra.no/hs-fs/hubfs/two_guys_working_on_a_computer.jpg?width=1024&height=576&name=two_guys_working_on_a_computer.jpg)

(Denne artikkelen var tidligere en del av Bluetree.no. Siden Sicra og Bluetree har slått seg sammen, er nå innhold fra Bluetree overført til Sicra.)

[Min reise mot CCIE Automation #8] Utforsking av ThousandEyes og automatisering av Enterprise Agent-utrulling er del av en serie som følger min reise mot CCIE Automation. I forrige innlegg utforsket jeg Model-Driven Telemetry for sanntidsinnsikt i nettverket. I dette innlegget ser jeg nærmere på ThousandEyes og automatiserer utrulling av Enterprise Agents.

Blogg #8

Denne gangen utforsket jeg ThousandEyes – Ciscos skybaserte plattform for synlighet og overvåking.

For å teste dette satte jeg opp en ThousandEyes trial-konto, opprettet en dedikert Docker-container for integrasjon i Nautix, og automatiserte utrulling av ThousandEyes Enterprise Agent direkte på Cisco IOS XE-svitsjer ved hjelp av Ansible.

Hvorfor ThousandEyes?

Tradisjonell overvåking fokuserer på SNMP, syslog og telemetridata fra enheter du selv kontrollerer.

Men i moderne, distribuerte nettverk – der applikasjoner kjøres på tvers av skytjenester og SaaS – oppstår det synlighetsgap mellom brukere og tjenester.

ThousandEyes lukker dette gapet.

Plattformen tilbyr syntetisk testing og overvåking av reell brukeropplevelse over Internett, og måler tilgjengelighet, ytelse og digital opplevelse fra distribuerte «agenter» plassert i nettverket ditt, på endepunkter eller i skyen.

ThousandEyes – byggeklosser

ThousandEyes-arkitekturen består av agenter som kjører tester og sender resultater til ThousandEyes sin skyplattform, som sentraliserer dashboards, analyse og varsling. Dette gjør det enkelt å identifisere ytelsesflaskehalser hvor som helst i nettverket.

Komponenter

-

Enterprise Agents

- Samler data fra innsiden av nettverketEksempel: Docker, VM eller IOS XE AppHosting

-

Cloud Agents

- Driftes globalt av ThousandEyes

Eksempel: Brukes for SaaS- og offentlige tester

-

Endpoint Agents

- Installeres på brukerenheter

Eksempel: Måler reell brukeropplevelse

-

Tests

- Syntetiske nettverks- og applikasjonstester

Eksempel: HTTP, DNS, Voice, Network

-

Dashboards og varsler

- Visualiserer testdata og hendelser

Eksempel: Web UI eller API-tilgang

Med App Hosting-funksjonaliteten i Cisco IOS XE kan en svitsj kjøre en Docker-basert ThousandEyes-agent lokalt – og fungere som et testpunkt direkte på nettverksenheten.

Det jeg har bygget – se det i praksis

Her er sluttresultatet – en fullt integrert ThousandEyes-modul i Nautix. Applikasjonen inkluderer nå en Docker-basert Enterprise Agent og automatisert utrulling av agenter på Cisco IOS XE-svitsjer. Begge rapporterer direkte til ThousandEyes-skyen og gir ende-til-ende synlighet fra svitsjene mine til SaaS-applikasjoner.

Under panseret henter Nautix agent-tokenet fra Vault, Ansible ruller ut og konfigurerer IOS XE-agentene via App Hosting, og alle agenter registrerer seg automatisk i ThousandEyes. I løpet av få minutter begynner de å kjøre syntetiske tester som vises i dashboardet.

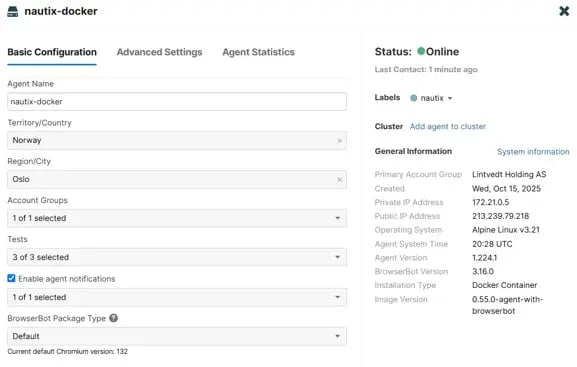

Nautix ThousandEyes Docker Agent

Etter at Nautix-applikasjonen startes, kobler ThousandEyes Docker-containeren seg automatisk til ThousandEyes-skyen.

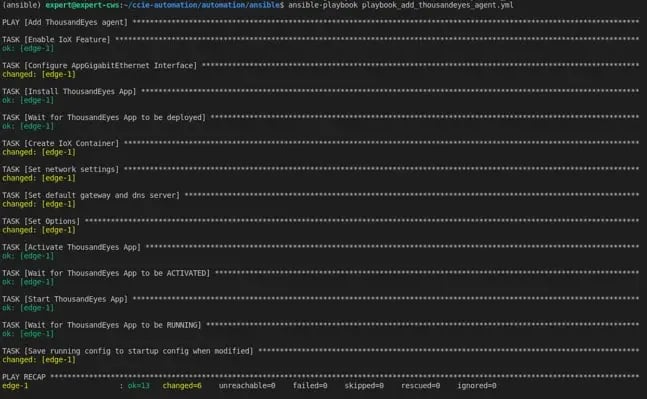

Automatisering av utrulling av ThousandEyes-agent til Cisco IOS XE med Ansible

Vi kan kjøre runbooken for enten å legge til eller fjerne ThousandEyes-agenten på Cisco IOS XE-enheter. Dette skjer når agenten legges til:

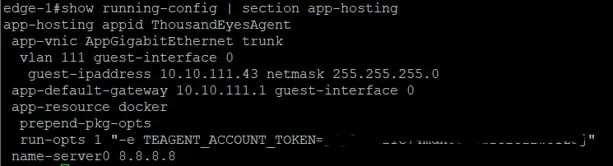

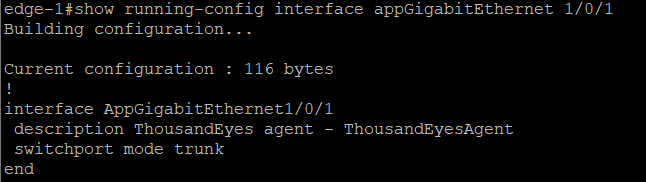

På svitsjen kan vi nå se at Docker-containeren kjører:

Konfigurasjonen av applikasjonen:

Og konfigurasjonen av applikasjonsgrensesnittet:

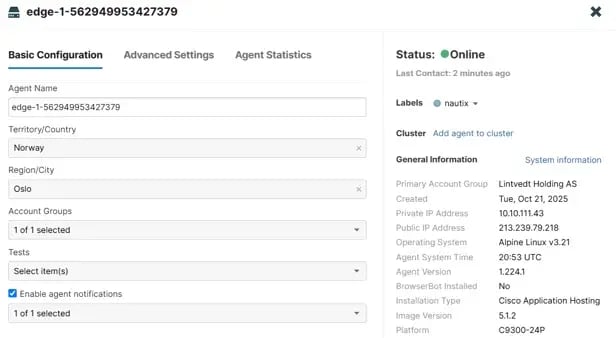

Etter et par minutter dukker agenten opp som online i ThousandEyes-dashboardet.

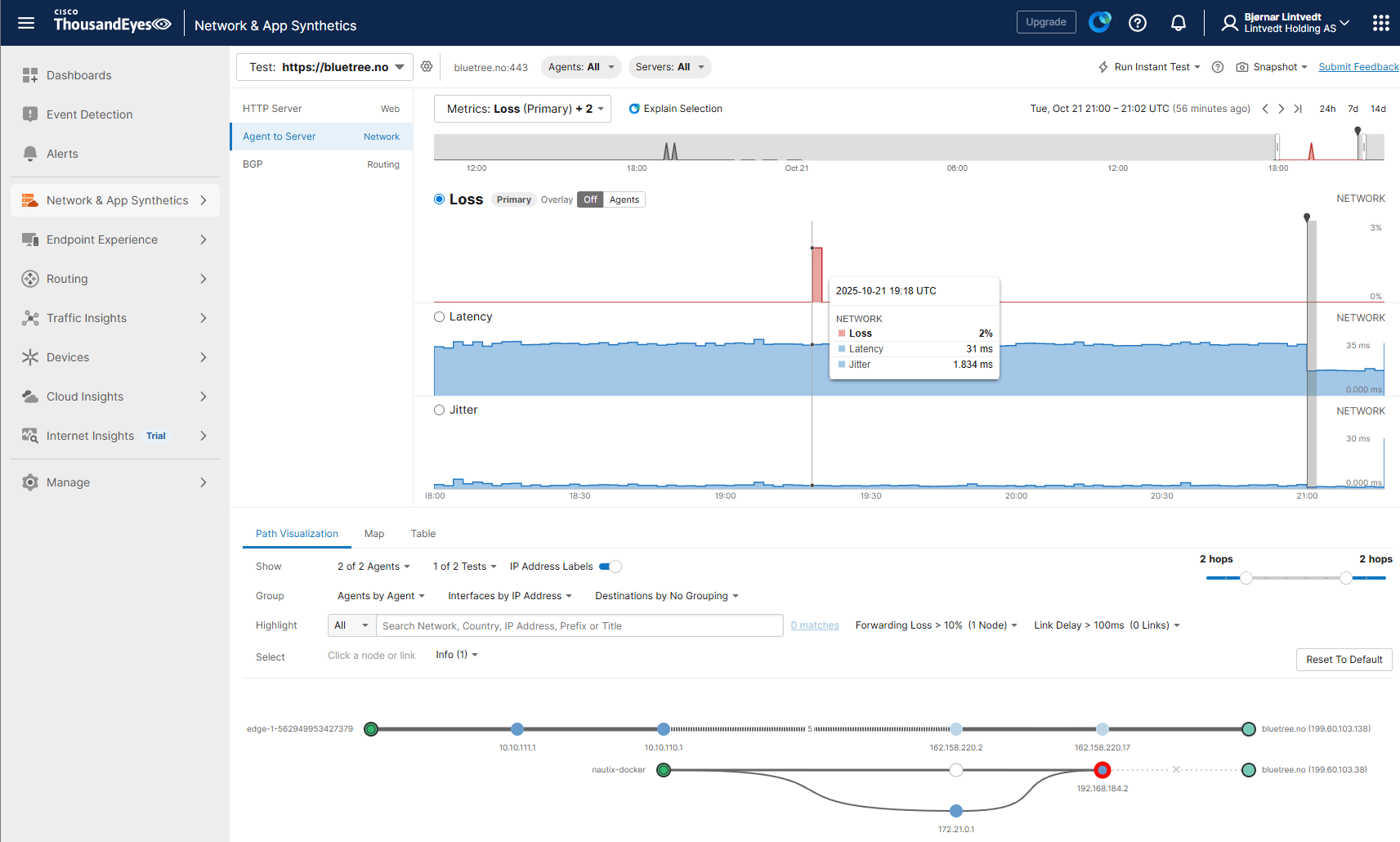

ThousandEyes Dashboard

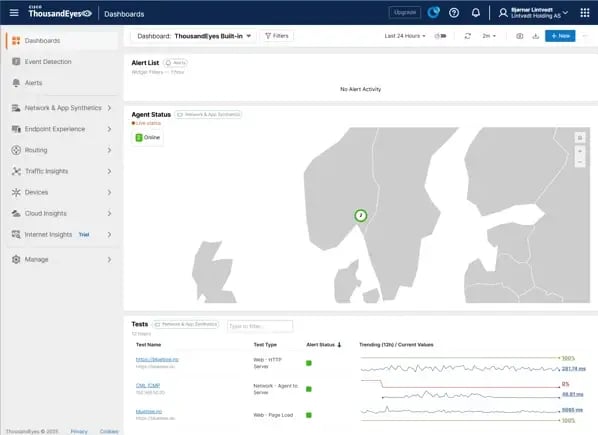

Jeg har opprettet noen tester som de to agentene kjører:

-

Enkel HTTP-server (bluetree.no)

-

Full page load-test (bluetree.no) – støttes kun av Nautix Docker-containeren, siden denne krever en agent med BrowserBot

-

Agent-til-server nettverkstest (intern server)

Når du logger inn i ThousandEyes ser du det innebygde standarddashboardet:

Her vises varslingsliste, agentstatus og kjørende tester.

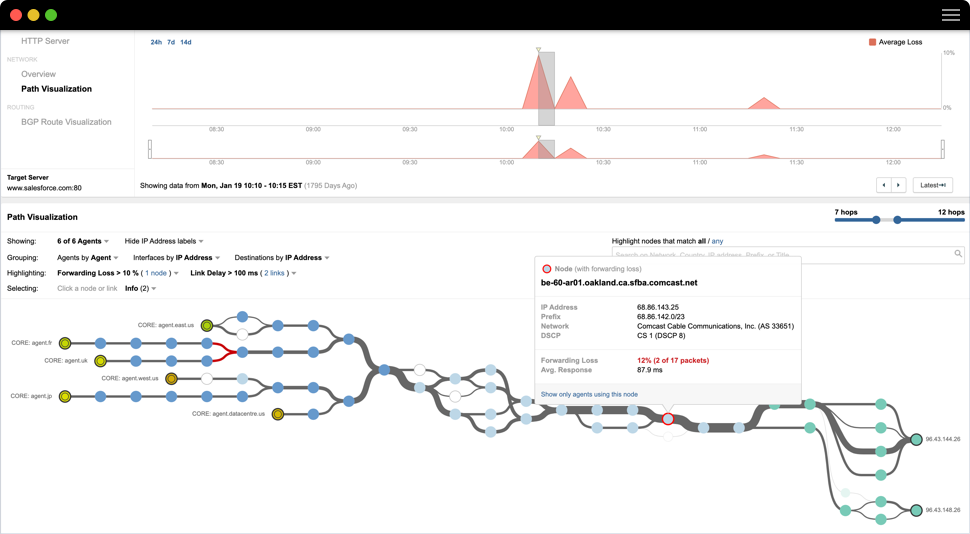

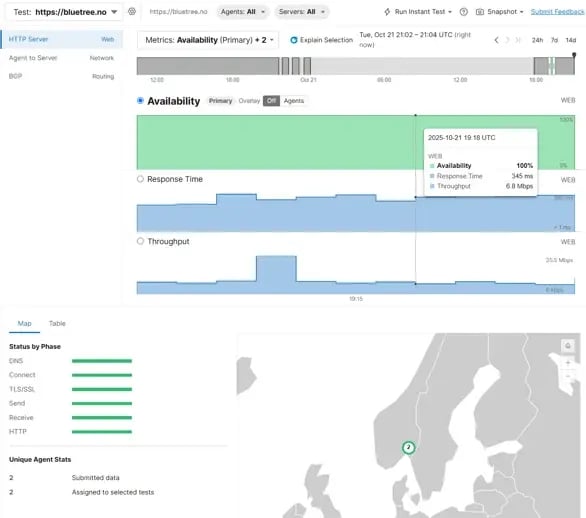

Går vi inn på den enkle HTTP-servertesten kan vi se flere detaljer, som tilgjengelighet, responstid og throughput:

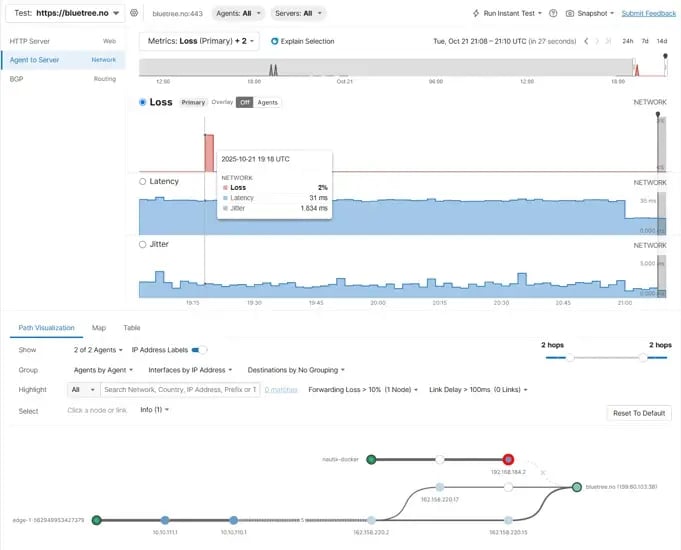

Agent-til-server nettverksmålinger som pakketap, latenstid, jitter og nettverksstier:

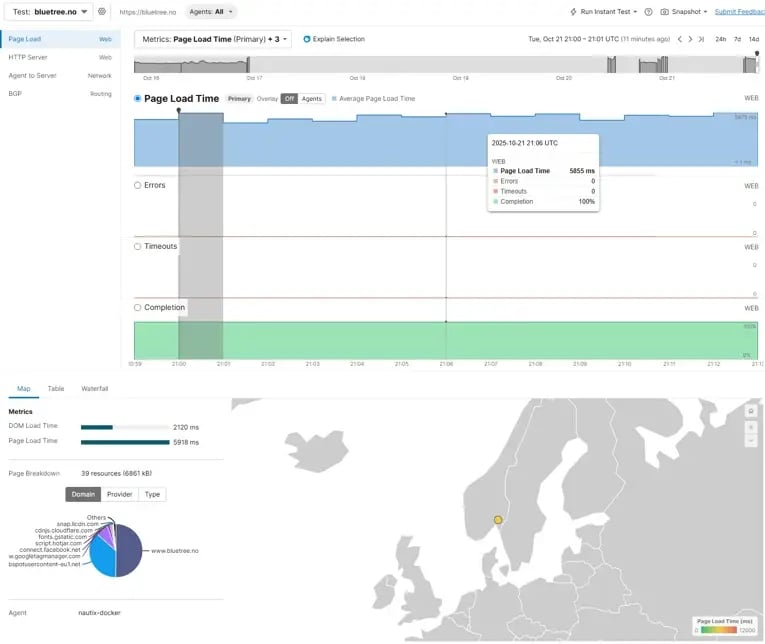

Ved å gå videre til full page load-testen får vi målinger som sideinnlastingstid, feil og timeouts osv.

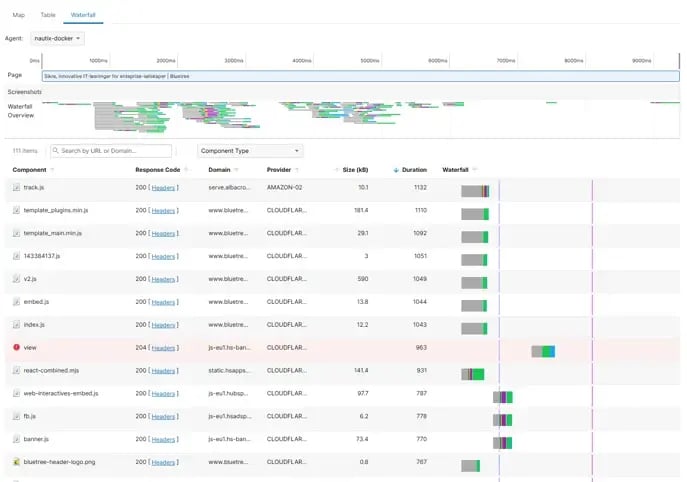

Vi kan også se hvilken komponent som brukte mest tid på å laste:

Hvordan det er bygget

La oss se nærmere på implementasjonen.

Integrering av ThousandEyes-agent i Nautix

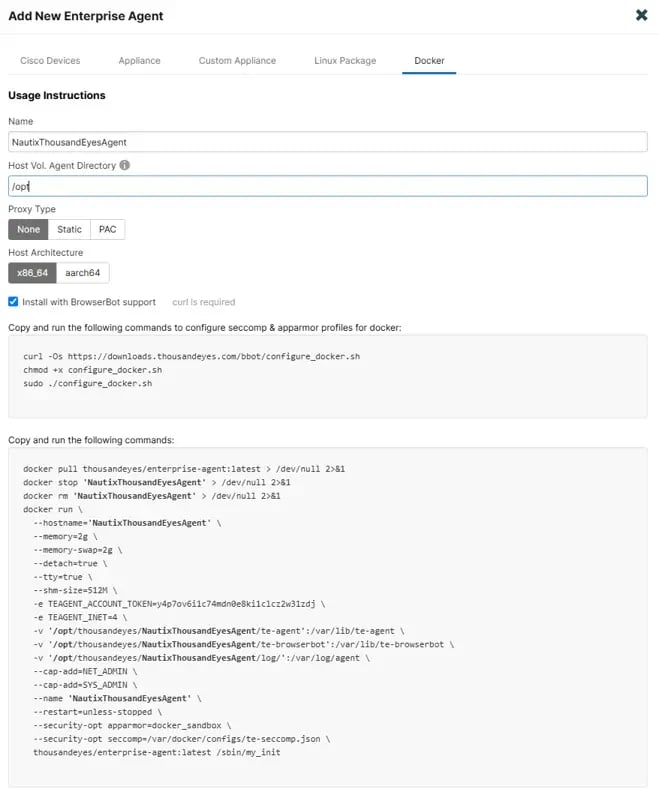

Først fulgte jeg veiledningen i ThousandEyes-dashboardet for å legge til en ny Enterprise Agent:

Som vist la jeg til støtte for BrowserBot, slik at jeg kan kjøre page load-tester.

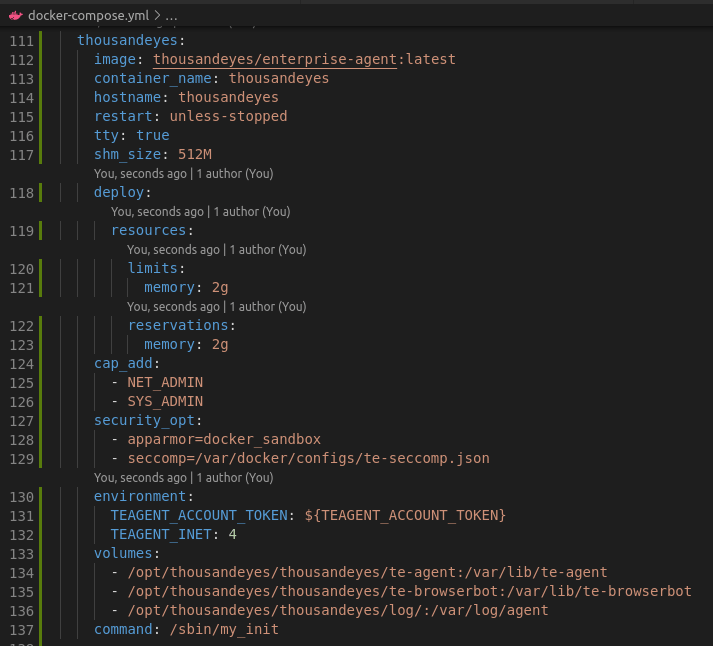

Jeg oversatte docker run-kommandoen som ble generert, og la den inn i Nautix sin docker-compose-fil:

Så enkelt var det!

Automatisering av utrulling med Ansible

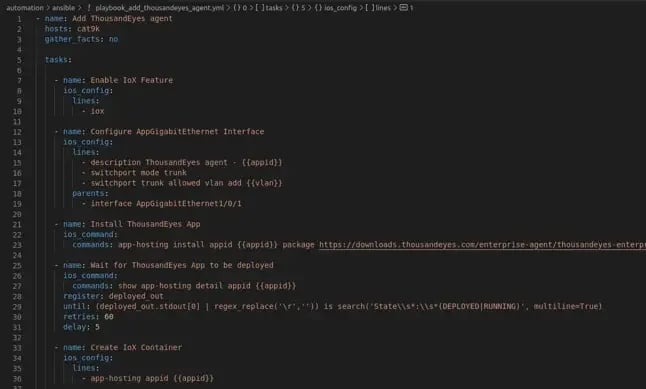

For IOS XE-agenter automatiserte jeg hele utrullingen ved hjelp av Ansible-playbooks. Ett playbook for å legge til agenter, og ett for å fjerne dem.

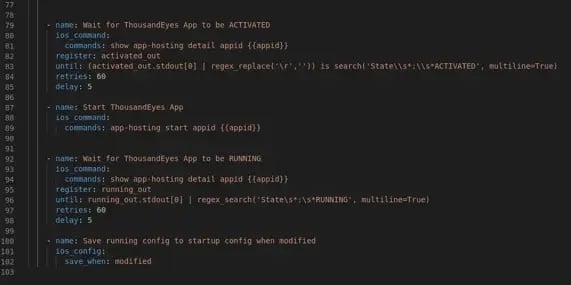

La oss gå gjennom playbook_add_thousandeyes_agent.yml

Her er hva den gjør:

-

Aktiverer IoX-funksjonaliteten

-

Konfigurerer AppGigabitEthernet-grensesnittet

-

Installerer agentpakken

-

Venter på at agenten skal bli utrullet

-

Oppretter container-applikasjonen

-

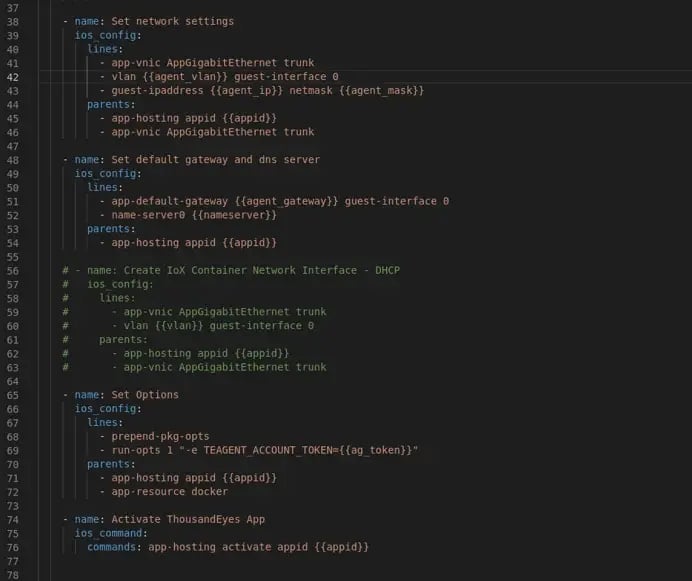

Setter nettverksinnstillinger for applikasjonen

-

Setter applikasjonsopsjoner, inkludert ThousandEyes-tokenet som knytter agenten til organisasjonen min

-

Aktiverer applikasjonen

-

Venter på at den skal bli aktivert

-

Starter applikasjonen

-

Venter på at den skal kjøre

-

Lagrer konfigurasjonen

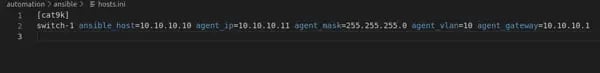

Som du ser brukes det noen spesifikke variabler for nettverksinnstillinger som er unike per vert. Disse variablene hentes fra hosts.ini-filen:

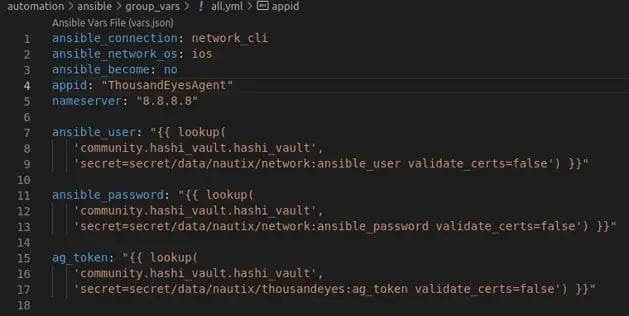

De øvrige variablene ligger i group vars:

Som vist henter jeg hemmelige variabler fra Vault-tjenesten som jeg la til i Nautix i et tidligere innlegg. På denne måten kan secrets håndteres på en sikker måte.

For å legge dem inn i Vault-tjenesten kan du kjøre (for fullstendige detaljer, se README i repositoriet):

vault kv put secret/nautix/network ansible_user=admin ansible_password=secret

vault kv put secret/nautix/thousandeyes ag_token=your_token

Oppsummering og neste steg

Denne gangen har jeg:

-

Bygget og kjørt Docker-containeren for Enterprise Agent i Nautix

-

Automatisert agent-utrulling på IOS XE med Ansible

-

Brukt Vault til å hente secrets i Ansible-playbook

-

Verifisert levende tester i ThousandEyes-dashboardet

CCIE Automation Blueprint-punkter som er dekket:

-

1.1.a – Utrulling: modularitet, containere, orkestrering (Docker i Nautix)

-

1.1.d – Overvåking, observability og målinger (ThousandEyes)

-

2.7 – Automatisere konfigurasjon ved hjelp av Ansible

-

5.4 – Bruke et secret management-system for å sikre en applikasjon (Vault token-håndtering)

Neste gang:

Neste steg blir å utforske Cisco NSO.

Nyttige lenker

Bloggserie

-

[Min reise mot CCIE Automation #1] Introduksjon + bygging av en Python CLI-applikasjon

-

[Min reise mot CCIE Automation #2] Inventory REST API og mikrotjenestearkitektur

-

[Min reise mot CCIE Automation #3] Orchestration API og NETCONF

-

[Min reise mot CCIE Automation #9] Anvendelse av OWASP Secure Coding Practices

-

[Min reise mot CCIE Automation #10] Fra Docker Compose til Kubernetes

Les mer

Cybertrusselbildet 2026: Innsikt fra Arctic Wolf sin trusselrapport

IAM for dummies

Hvordan redusere kostnad i Microsoft Sentinel og Defender XDR