Bakgrunnen for denne artikkelen var litt irritasjon over det bittelitt rigide systemet til Microsoft for å få aktivert Intune og konsollene for å administrere klientene. Dette er IKKE en komplett «How-To» gjennomgang av Intune og alle dets muligheter. Mer en kjapp gjennomgang for å kunne klare å sette opp en egen lab og prøve ut selv. Og litt oppdatert for tidens tann ettersom Microsoft har en tendens til (som veldig mange andre leverandører av programvare) å re-brande sine produkter og portaler.

Komme i gang – noen avhengigheter

Det er noen avhengigheter her for å kunne teste ut Intune. Det ene er at man har ett Azure AD. Dette er gratis og kan registreres til ett domene man eier. Dette betyr at man da også bør ha ett registrert domene, det være seg .COM, .NO eller liknende. For å sette opp Autoenrollment må man ha tilgang til å endre på DNS til det domenet man eier. Man vil se dette på status senere. En Intune-lisens er også nødvendig på en av brukerne i dette miljøet, det er dog lett tilgjengelig som Trial

Det KAN også være lurt å lage en gruppe som man delegerer Enrollment til, dette for ikke å få mange nye klienter inn i systemet. Default er nemlig at alle brukere KAN melde inn i Azure AD og potensielt Intune.

Det err også verdt å merke seg at denne dokumentasjonen ikke er en hybrid-løsning, men Intune/Azure AD-only.

Det er vel også der verden går, hvor man ønsker å fjerne knytningene til klientene mot lokalt datasenter og lokalt Active Directory. Også kalt Zero Trust, og er feks beskrevet her: Prioriter Zero Trust ved hjelp av CIS-Controls v8 – Sicra

Installere / konfigurere

Når man har opprettet en Azure Active Directory (AAD), tildelt en bruker en Intune-lisens, og har minimum AAD-rollen Intune Administrator, så kan man begynne å se på Enrollment (Windows i dette tilfellet, ser ikke på IOS/Android her).

Adressen til Intune er idag https://endpoint.microsoft.com/, men for å «slå på» Intune må man konfigurere noen ting i Azure-portalen først (https://portal.azure.com).

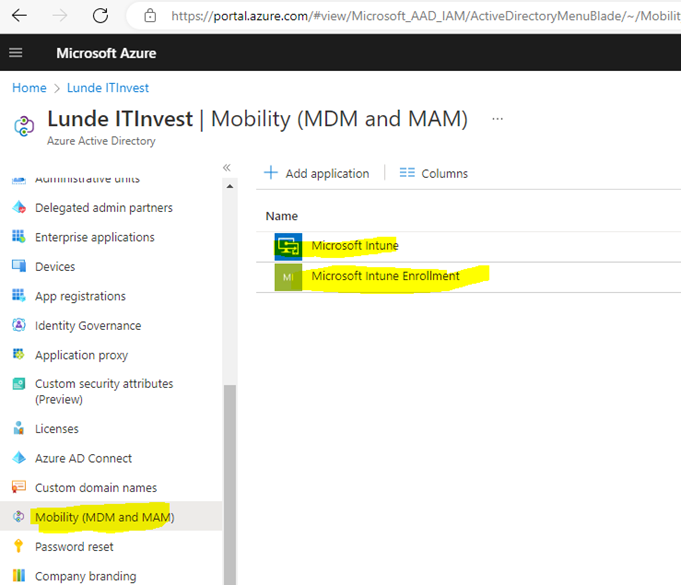

Legg til «Microsoft Intune» og «Microsoft Intune Erollment» i Mobility (MDM and MAM), dette slår på Enrollment av devices

Legg deretter til lisens for å i det hele tatt klare å administrere (ellers får man bare Access denied i konsollene) om ikke allrede har gjort dette.

Anbefaler Microsoft Mobility + Security E3, denne inneholder Azure AD P1, Azure Information Proctection, Advanced Threat Analysis og Intune , dette er i skrivende stund ca 94 kr mnd pr bruker. Trenger man Azure AD P2 og Azure Advanced Threat Protection får man dette ved å gå til E5 for ca 145 kr mnd pr bruker.

Ellers er Intune inkludert i disse lisensene (og man får enkelt tak i gratis trial for å teste ut):

- Microsoft 365 E5

- Microsoft 365 E3

- Enterprise Mobility + Security E5

- Enterprise Mobility + Security E3

- Microsoft 365 Business Premium

- Microsoft 365 F1

- Microsoft 365 F3

- Microsoft 365 Government G5

- Microsoft 365 Government G3

- Intune for Education

Når lisens er lagt til og delegert til brukerene som skal teste, går man videre ved gå til Intune-portalen (https://endpoint.microsoft.com/)

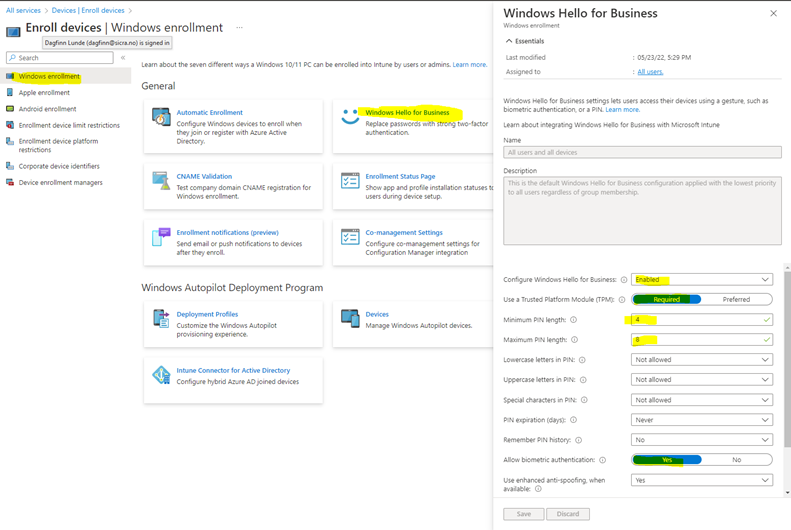

Gå igjennom Device Enrollment, og slå på Windows Hello for Business og lag en konfigurasjon. Dette er bare ett eksempel hvor PIN settes til 4 tall, standard er 6 (Gjør det lett å se at policy fungerer)

DNS-registrering

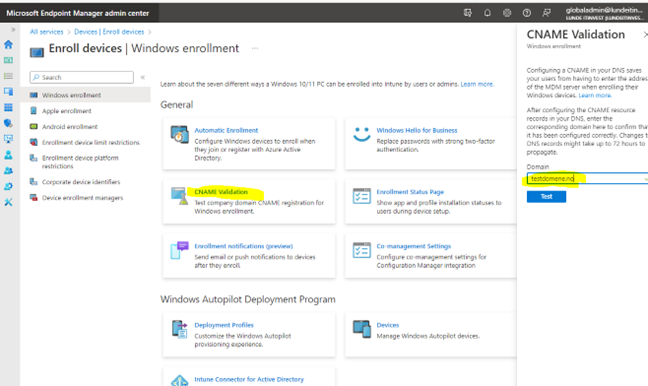

Som nevnt ovenfor må man sjekke at DNS for domenet er konfigurert riktig med hensyn til Autoenrollment og Enterprise registration

EnterpriseRegistration.domene.no CNAME skal peke på enterpriseregistration.windows.net

Enterpriseenrollment.domene.no CNAME til å peke på enterpriseenrollment-s.manage.microsoft.com

Bruker man feks ADFS i en hybrid-løsning, er det denne som skal settes opp. Sjekk denne artikkelen

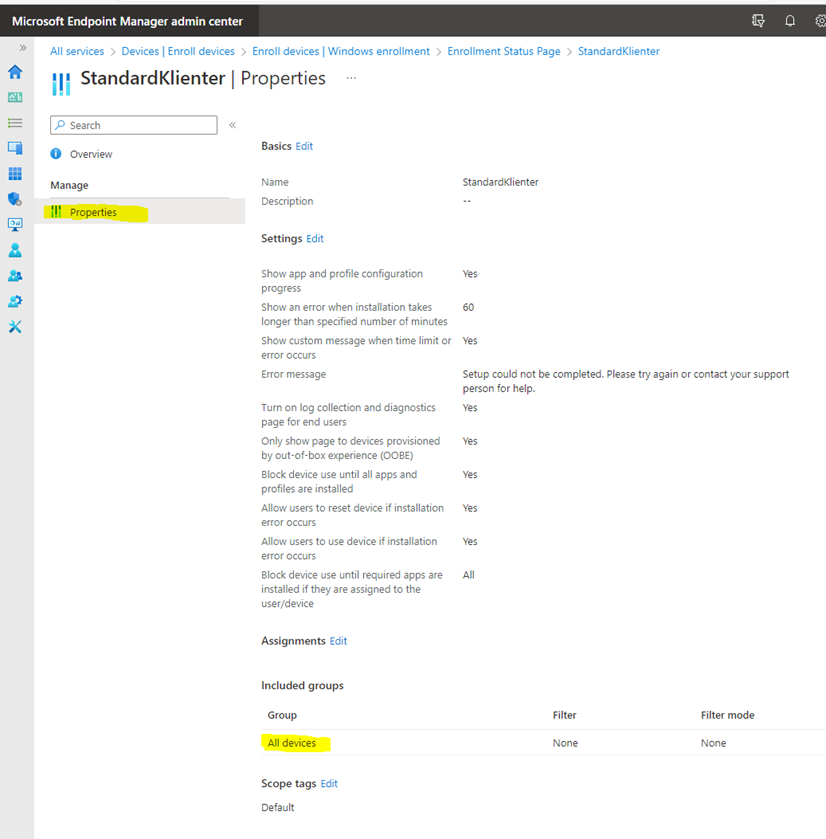

Ønsker man en custom status page ved innrullering , settes dette opp her:

Ønsker man feks at brukerne IKKE skal kunne bruke klient FØR applikasjoner er installert, sett «Block Device use until all apps and profiles are installed» til Yes.

Dette eksemplet er en Enrollment Status Page» kalt «StandardKlienter» og den er Assignet til All Devices, det betyr at alle klienter som innrulleres får denne statussiden.

Autopilot

Jeg går ikke i detalj så mye om Autopilot, men dette er den «Moderne» metoden å installere operativsystemet (eller egentlig bare det som kommer ETTER os´et), hvor man knytter hardware ID til maskinen til Intune organisasjonen. Her kan man da lage forskjellige profiler og forhåndsstyre hva som kommer på maskinen når den settes på nett.

Her kan de fleste leverandører nå gi denne informasjonen i bulk, og de fleste tar ikke lenger penger for denne tjenesten.

Skal man teste dette ut i lab kan man kjøre ett powershell-script for å hente ut denne informasjonen og importere dette manuelt. Dette er fortsatt en litt omstendelig prosess.

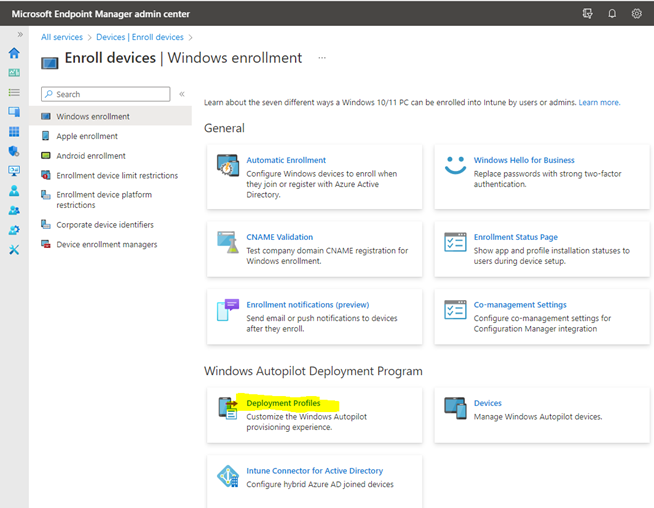

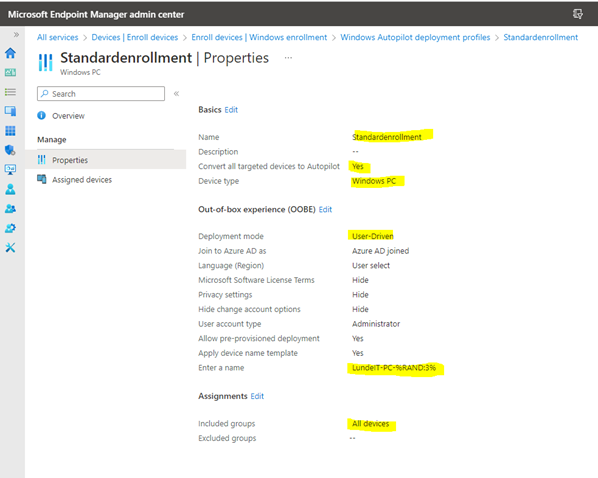

Skal man slå Autopilot og lage forskjellige profiler, gjøres dette her:

Oppretter man en profil her, så kan man også feks lage maskin-navnestandard for de klientene som innrulleres igjennom Autopilot.

Intune Configuration Policies

Fordelen med Intune configuration profiles er at disse blir tredd på klientene uavhengig om de er i nærheten av onprem-domenekontroller eller ikke, slik tradisjonelle klienter har vært avhengige av.

Er et par ting man må/bør huske på når det gjelder slike profiles, det er at det er fort gjort å trykke på mange «knapper» for å teste ut forskjellige innstillinger ved å tildele feks til gruppe maskiner.

Det er ikke slik som i tradisjonelle GPO’er at når man fjerner innstillinger, så fjernes ikke dette nødvendigvis på Intune-klientene.

Her må man enten tildele (assigne) eller eksludere (Exclude) for å fjerne. En profil som feiler, kan hindre at andre, nyere profiler ikke trer i kraft! Test forsiktig ut og vær sikker på at profilene treffer riktig klient

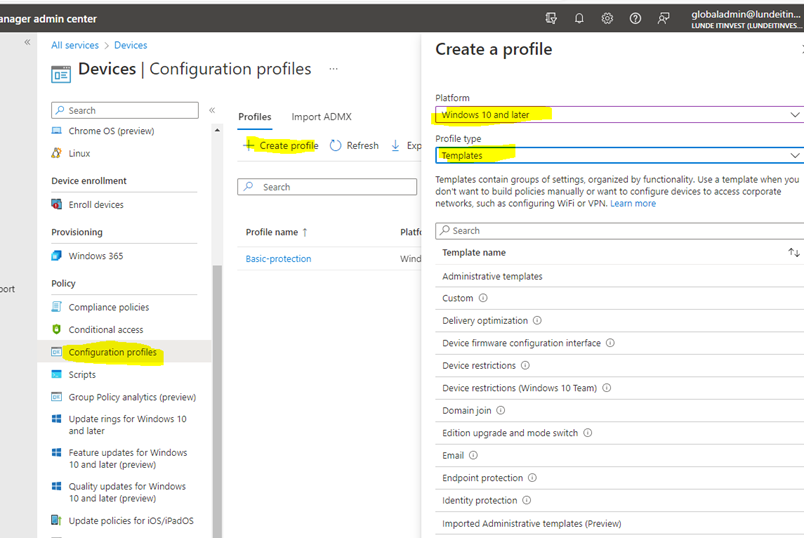

Her er ett eksempel på profiler for Windows10 klienter:

Merk her at det skilles på Windows 8.1 og Windows 10 (and later) klienter

«Group Policies» i Intune

Ønsker man å erstatte dagens GPO´er med Intune Policies er ikke det 100% helt mulig enda, og kanskje ikke ønskelig.

Men det er definert ganske mange forskjellige innstillinger (selv om en del er i Preview)

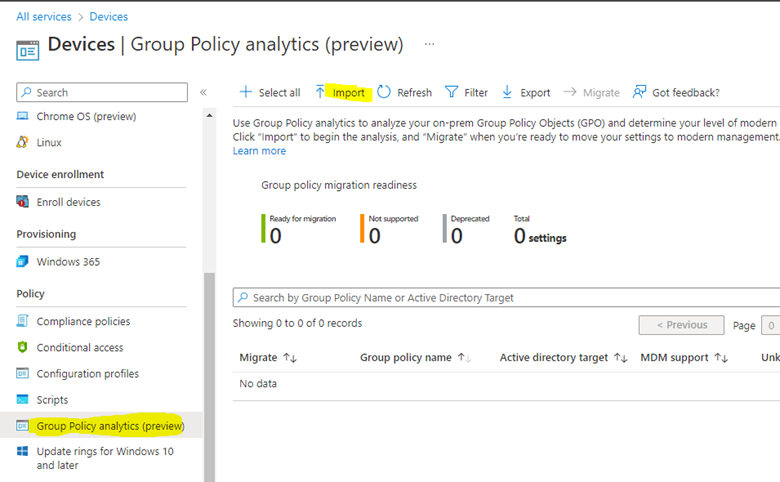

Har man spesifikke GPO’er så kan man eksportere dette fra GPMC til en XML som kan importeres i Group Policy analytics. Disse innstillingene vil da vurderes hvilke som kan benyttes i «modern maangement».

Powershell scripts

Det er også å dytte ut powershell-scripts under Device Configuration, noe som også vil kunne forenkle overgangen til «Modern Management», som det så fint heter.

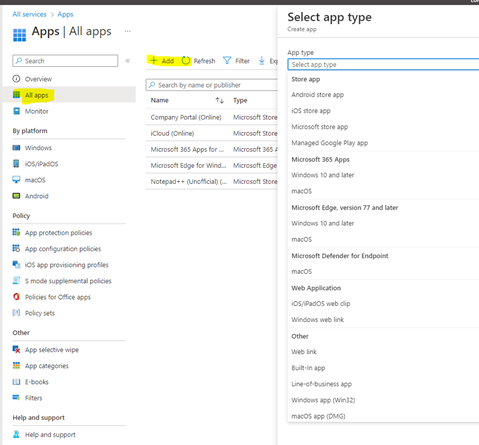

Client apps

Intune har mange muligheter for å styre applikasjoner på klientene som er «Managed»av Intune. Dette gjelder også installasjon av en rekke applikasjoner, både fra Microsoft Store, Office 365 Suite (OneClick installasjon) eller Other

Other kan være en Weblink, innebygd app, LOB-app eller en Win32-app.

Den siste her er interessant for mange, som helt sikkert har en del Win32-applikasjoner som fortsatt må installeres på klientene.

For å få dette til å fungere, må Win32-applikasjonene pakkes om med ett eget rammeverk som ligger på GitHub https://github.com/Microsoft/Intune-Win32-App-Packaging-Tool

Når pakken er klar for å lastes opp til Intune, må man ha en kommando for silent installasjon og en for avinstallasjon. Disse applikasjonene kan da feks være mandatory og bli installert som en del av enrollment-prosessen. Den kan også være valgfri, men den må installeres fra Company Portal.

Firmaportal (Company Portal) er også noe som må aktiveres for bedriften for at applikasjoner skal få en selvbetjeningsportal for de applikasjonene man publiserer. Hvordan publisere og konfigurere denne finner du her: How to configure the Intune Company Portal apps, Company Portal website, and Intune app – Microsoft Intune | Microsoft Learn

Teste ut enrollment og installasjon av applikasjoner + policies

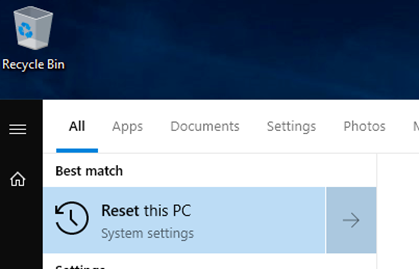

Sett opp en ny Windows 10 klient, gjerne Enterprise edition. For å teste autoenrollment, må DNS være konfigurert. Dobbeltsjekk av brukeren er assigned med en Intune-lisens i Azure eller Office-portalen. Kjør gjerne en Reset av klienten, så får man testet hele prosessen med å få inn klienten

Velg Remove everything og Clean the drive, denne gjenoppretter maskinen til standard innstillinger, og kan da brukes for å teste ut enrollment til Azure AD og Intune.

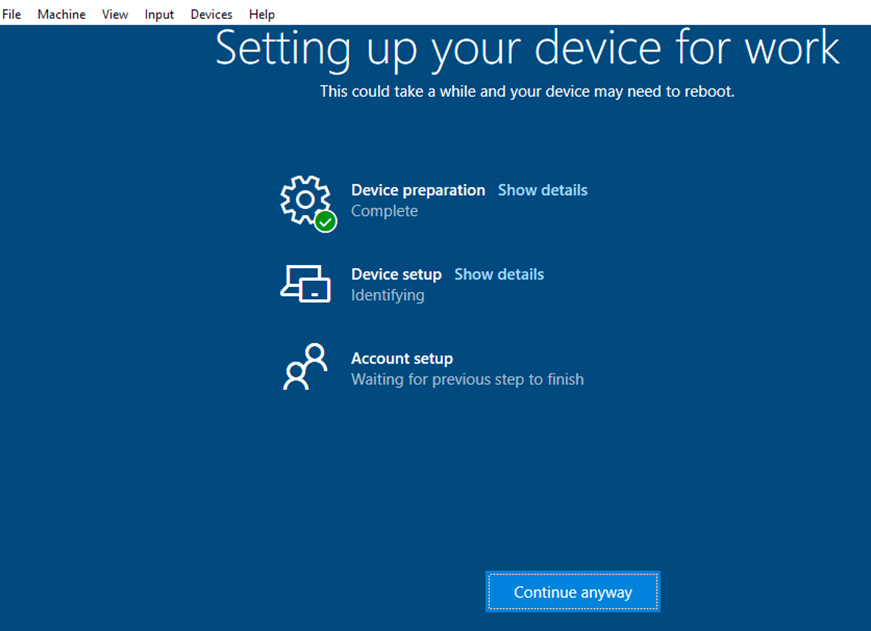

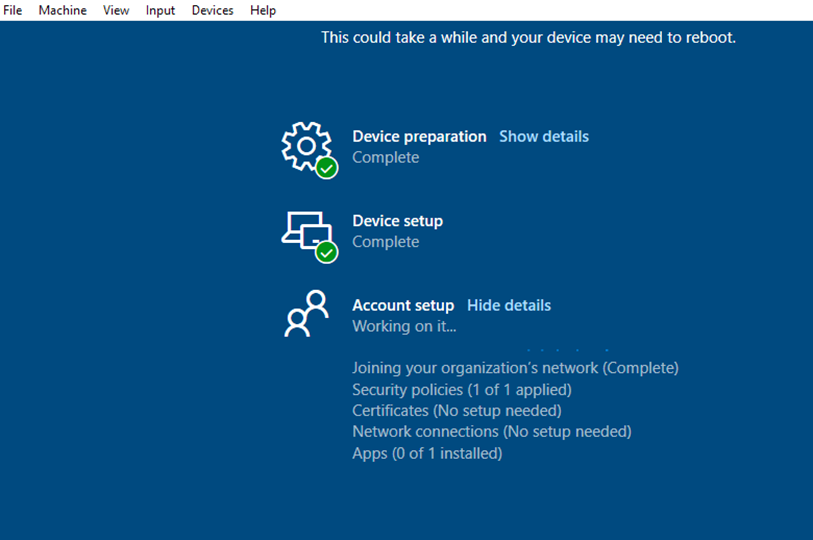

Logg på med bruker som har fått tildelt Intune-lisens (og har rettigheter til å joine AzureAD/Intune om ikke alle har det – Standard) Legg merke til at man nå får opp en status på innrulleringen, og at denne også installerer applikasjonene som er satt til required.

Det er også viktig at internet er tilgjenglig under enrollment, det funker dårlig uten 🙂

Her holder den på med å installere Office 365, men det er mulig å trykke på Continue anyway om man ikke ønsker å se at alt er klart før man går videre

Dashboard / Konsoller

Microsoft publiserer hele tiden noe konsoller, nye tjenester, ting settes i preview og andre settes i «produksjon», det er vanskelig å ha en oppdatert How-to da dette er i stadig forandring.

Men kan anbefale og kikke på disse artiklene også fra Sicra som sier litt om andre anbefalte tjenester som kan være med å høyne sikkerhet på brukere og klienter innenfor Microsoft-sfæren.

- SecureScore (Securescore – oversikt sikkerhet – Sicra)

- Beskytt dine identiteter i Azure (7 tips for å beskytte identiteter i Azure AD – Sicra)

- Droppe passordet? På tide å droppe passordet? – Sicra

- Oppgradere til Windows 11 med Intune Oppgradere til Windows 11 med Intune – Sicra

Se også på Conditional Access og MFA for å vite/kreve hvor man skal ha høyere sikkerhet, og hvor mye man skal kreve av brukeren (for å bevise hvem han er)

Som man sikkert har skjønt nå er at man ikke kommer i mål med Intune (og relaterte tjenester) ved å lese denne artikkelen, men jeg håper at den vil kunne bidra til at man kan komme igang for hurtigere gå fra ett tradisjonelt klient-administrasjon til Modern Management hvor Intune er en del av dette.