Hvor mange ganger har du glemt passordet ditt? Hvor mange ganger må du enten ringe brukerstøtte eller gå gjennom en lengre prosess med å endre passordet selv ved å svare på spørsmål som «Hva het det første kjæledyret til din beste venns lærer på barneskolen mens du opplevde din første forelskelse?»

Hvor mange ganger har du lest i nyhetene at en tjeneste har hatt innbrudd og lekkede brukernavn og passord ligger offentlige på internett? Man får litt panikk og sjekker Have I Been Pwned: Check if your email has been compromised in a data breach før man må gjennom en prosess med å endre.

Jeg kan bare snakke for meg selv, men jeg er veldig lei dette. Kan jeg ikke bare slippe alt det?

Jo, det kan jeg! Vel, i det minste hos Microsoft.

Dette er jo selvfølgelig ikke den eneste gevinsten. Ved å benytte passordløs pålogging økes også sikkerheten. Passord skrives ikke ned på gule lapper, gjenbrukes eller sendes over nettverket og kan stjeles av ondsinnede aktører. Passordløs pålogging er også sikrere ved at det benytter flere faktorer for å logge deg inn. Både enheten og din PIN eller ansikt/fingeravtrykk er separate faktorer.

Passordløs pålogging er nå en realitet hos Microsoft og tjenester som benytter Azure AD for å autentisere brukere.

Hvordan virker det?

Det finnes flere ulike metoder for passordløs pålogging, Windows Hello for Business, FIDO2 nøkler og Microsoft Authenticator App. Mange bedrifter har allerede tatt i bruk Microsoft Authenticator App, men ikke for passordløs pålogging. Noen har også kanskje tatt i bruk Windows Hello for Business. Under vil jeg forsøke å beskrive hvordan Windows Hello for Business og Microsoft Authenticator App virker, og viktige punkter dersom man har et hybrid miljø eller er cloud only.

Windows Hello for Business

Windows Hello for Business er et distribuert system som benytter flere komponenter for registrering, provisjonering og autentisering.

Registrering

Enheten må registreres hos en identitetsleverandør (IdP). I sky eller hybrid miljøer så er dette Azure Active Directory (AAD). For on-prem miljøer er Active Directory Federation Services (AD FS) identitetsleverandøren.

Provisjonering

Provisjonering er prosessen brukeren gjør for å opprette en sterkt Windows Hello for Business legitimasjon. Prosessen krever at det opprettes en PIN og en biometrisk faktor (fingeravtrykk, ansikt eller annet).

Autentisering

Når enheten er registrert og provisjoneringen er gjennomført, kan bruker logge på Windows 10 med biometri eller PIN. Verken PIN-koden eller den private delen av legitimasjonen blir noen gang sendt til identitetsleverandøren.

Microsoft Authenticator

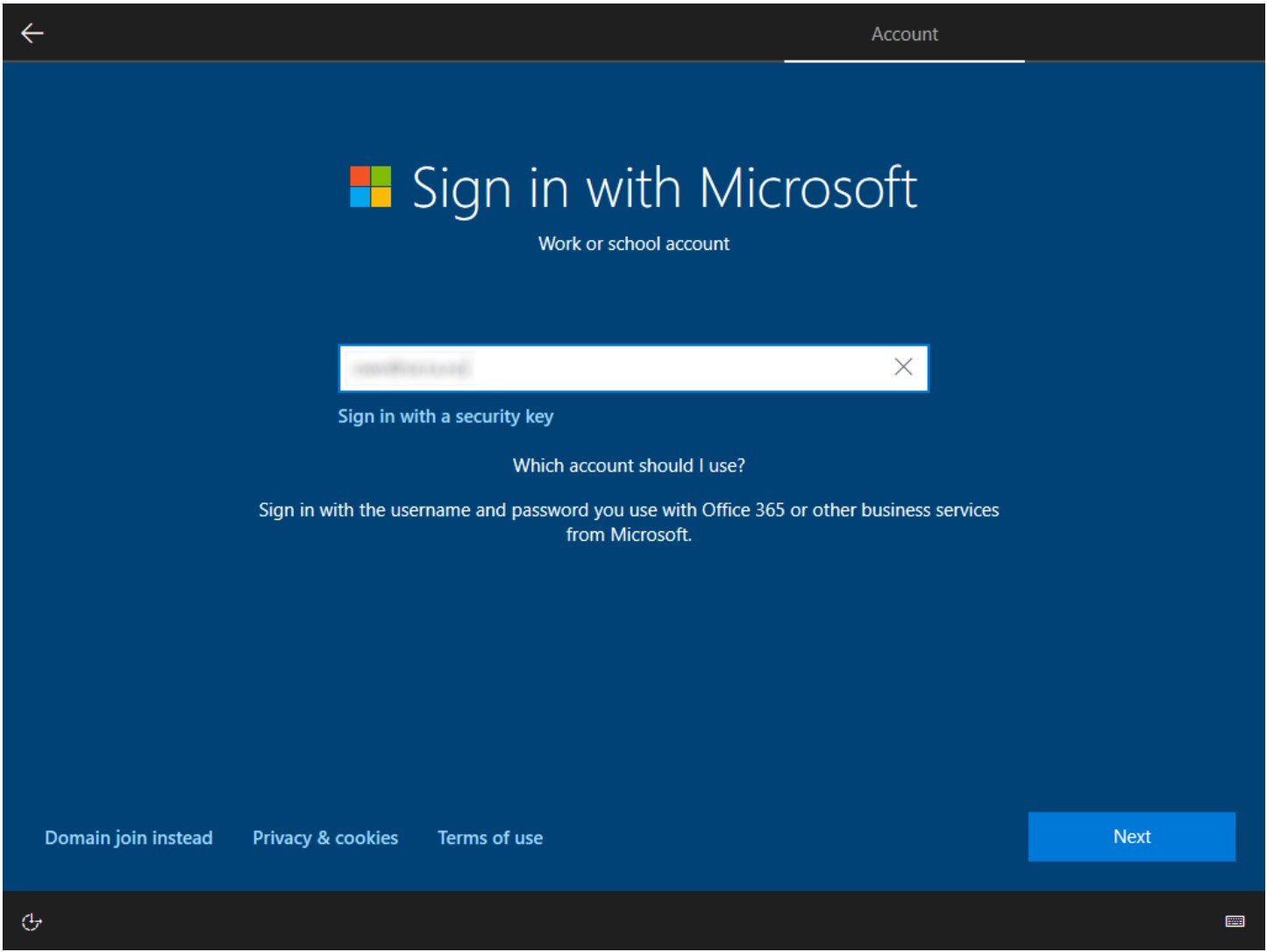

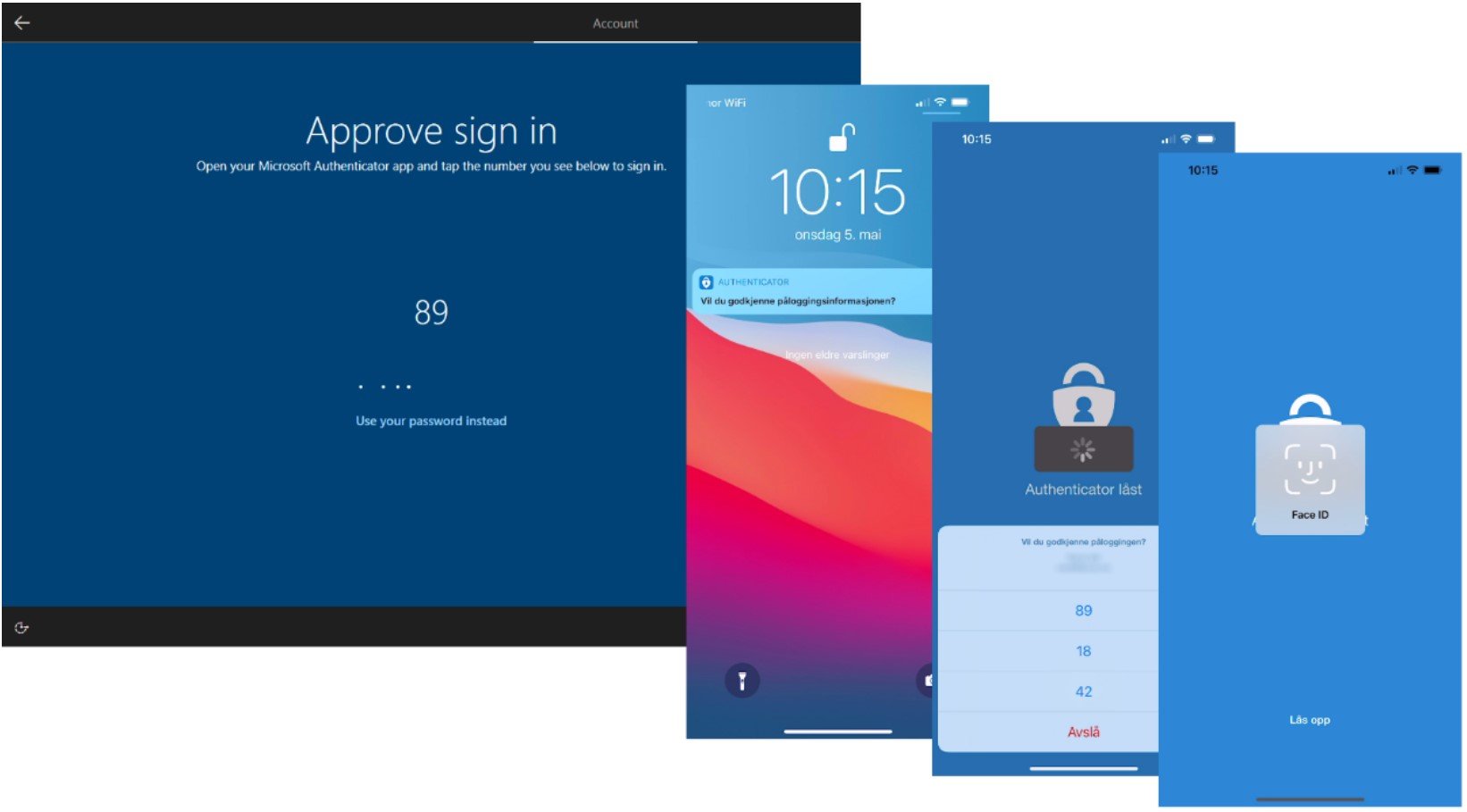

Microsoft Authenticator App kan brukes for å logge inn med hvilken som helst Azure AD konto uten å bruke passord. Appen er nøkkel-basert og brukerens legitimasjon er knyttet til en enhet, enheten kan benytte en PIN eller biometri (fingeravtrykk eller Face ID). Enn så lenge kan man kun ha en jobb eller skole konto definert i appen som benyttes med passordløs pålogging (siden en enhet kun kan være registrert i en tenant).

Pålogging

- Brukeren får en beskjed med et tall på skjermen som ber de tappe på det samme tallet i appen.

- Brukeren tapper på det samme tallet i appen

- Brukeren benytter PIN eller biometri

Dette virker også under OOBE (Out Of the Box Experience) eller FRX (First Run eXperience) som vist under.

Krav

- Azure AD MFA med push varslinger må være en godkjent metode.

- Siste versjon av Microsoft Authenticator App på enheter med iOS 8.0 eller nyere, eller Android 6.0 eller nyere

- Enheten må være registrert og knyttet til en bruker i Azure AD.

Microsoft Authenticator App basert passordløs pålogging vil ikke virke i scenarioer hvor man benytter federering mot on-prem løsninger da login_hint ikke benyttes lenger. I disse tilfellene kan brukeren benytte passordet sitt eller Windows Hello for Business.

Hvordan kommer jeg i gang?

Som alle andre endringer som påvirker brukeropplevelsene direkte bør dette planlegges godt og testes sammen med en gruppe brukere som vil være ambassadører. Som jeg har skrevet i tidligere innlegg – Involver brukerne.

Dersom du vil forsøke dette selv, følg stegene under.

Microsoft Authenticator

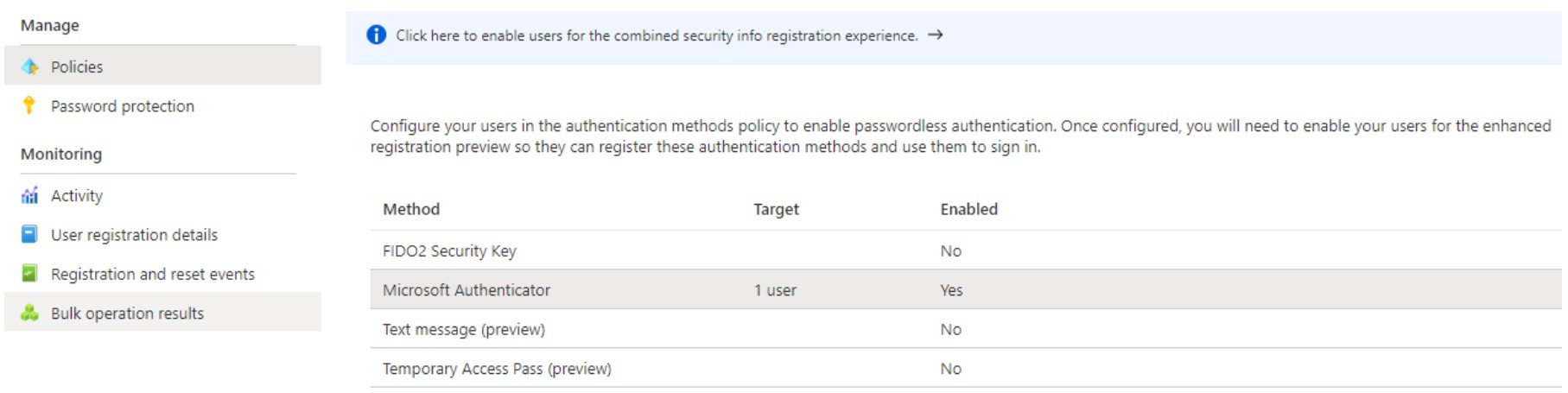

Du, som administrator, konfigurerer dette i Azure portalen.

- Logg inn med en bruker som har rollen Global Administrator.

- Naviger til Azure Active Directory > Security > Authentication methods > Policies

- Klikk på metoden Microsoft Authenticator

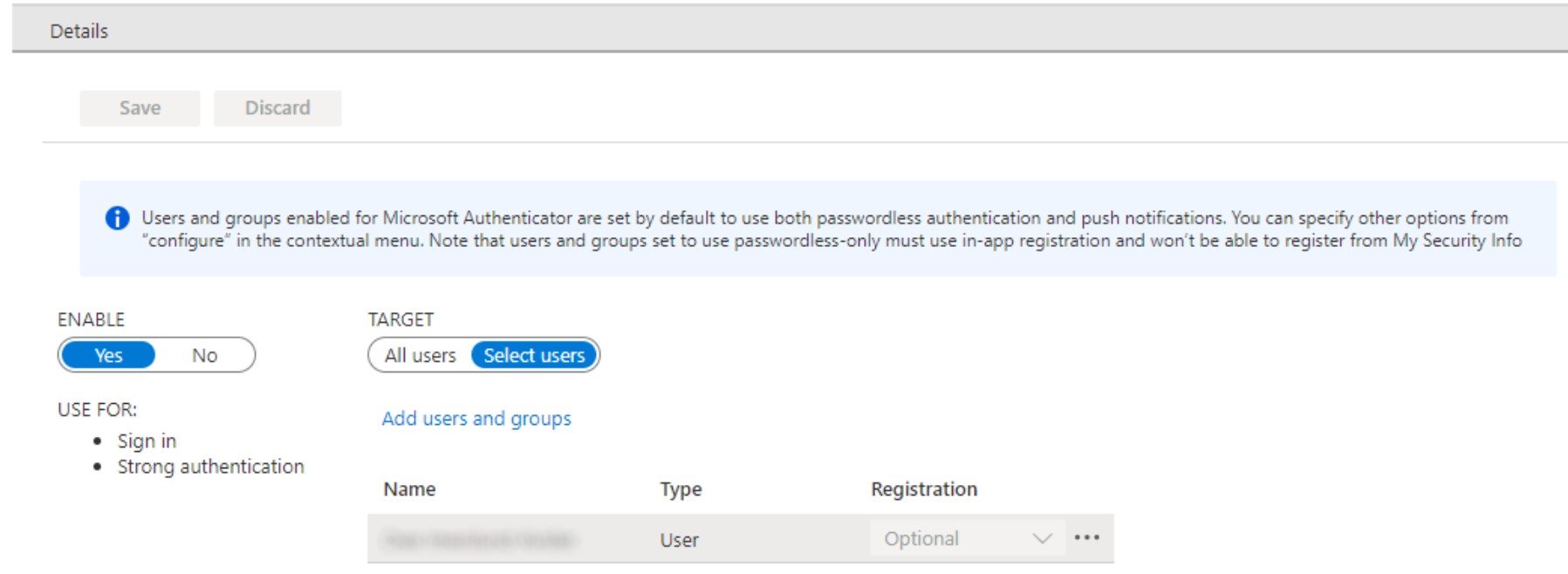

- I Details seksjonen, velg Enable > Yes.

- Velg deretter hvem som er målet for policyen, All users eller Select users.

- Dersom du bare vil enable dette for noen brukere, velg Select users og velg brukerne eller gruppene som vil skal få funksjonaliteten.

- Dersom du bare vil enable dette for noen brukere, velg Select users og velg brukerne eller gruppene som vil skal få funksjonaliteten.

- Trykk på … og Configure for å velge modus du vil at brukerne skal benytte. Any (standard), Passwordless eller Push.

- Lagre endringene.

Brukerne må registrere seg for å benytte Microsoft Authenticator App for pålogging.

- Gå til https://aka.ms/mysecurityinfo

- Velg Add method > Authenticator app og til slutt Add.

- I Microsoft Authenticator App på enheten, velg jobb eller skole kontoen du vil konfigurere passordløs pålogging med og velg Aktiver telefonpålogging (Enable phone sign-in)

- Følg instruksjonene i appen for å fullføre registreringen.

Windows Hello for Business

Windows Hello for Business krever ulike fremgangsmetoder avhengig av hvordan miljøet ditt er satt opp og om enhetene er hybrid-joined eller Active Directory (on-prem) joined og hvilken metode (nøkkel eller sertifikat) som benyttes som trust.

Ta gjerne en kikk på Microsoft sin dokumentasjon for Windows Hello for Business her: Planning a Windows Hello for Business Deployment – Microsoft 365 Security | Microsoft Docs

Noen viktige punkter

Det er viktig å påpeke at passordløs pålogging i seg selv ikke er løsningen på alle bedriftens sikkerhetsutfordringer. Det bør kombineres med Conditional Access Policies i Azure f.eks ved å sjekke at enheten som brukes for Windows Hello for Business møter bedriftens krav, at den er compliant.

Dersom bedriften krever sterkere autentisering, er det mulig å definere flere faktorer for å logge inn. Ved pålogging med en bruker som har administrator roller kan man også kreve flere faktorer. Dette kan oppnås ved å lage en konfigurasjons profil i Intune som krever Windows Hello for Business i første steg, og deretter kreves enda en faktor for å logge inn på enheten. Den andre faktoren kan da være PIN, en FIDO2 nøkkel, et kjent IP-nett eller en blåtann-enhet med flere.

Gyldigheten på Refresh Token er 14 dager og fornyes automatisk. Det er derfor viktig at dette kombineres med en Azure Conditional Access Policy hvor Sign-In Refresh settes opp ihht. lovpålagte krav og bedriftens behov.

En slik policy er fleksibel og kan settes opp globalt eller for den enkelte applikasjon hvor det stilles ekstra krav til hvor ofte MFA skal benyttes.

Ta gjerne kontakt med oss om du ønsker mer informasjon eller ønsker å diskutere din situasjon eller strategi.