Citrix CVE 2019 19781 – Aksess Arkitektur

17 desember 2019 varslet Citrix om en alvorlig sårbarhet i Citrix ADC, Access Gateway og SD-WAN WANOP.

Innen it-faget er vi godt vant med sikkerhetshull, svakheter i programvare og maskinvare. Det å patche eller oppdatere er en del av våre faste rutiner. Informasjonen publisert rundt denne svakheten gjorde at vi i Sicra allerede dagen etter varslet våre kunder om tiltak vi tilrådet å implementere snarest.

Det nasjonale institutt for standarder og teknologi NIST ga sikkerhetshullet en rating på 9.8 av 10, hvor 10 er ansett som høyeste mulig kritikalitet. Det potensielle skadeomfanget som kan oppstå som følge av sikkerhetshull i Load Balancers / ADC eller tilsvarende; enheter som i utgangspunktet er assosiert med kritiske miljøer der sensitiv trafikk håndteres, er stort dersom det ikke oppdages og håndteres i tide.

Kort oppsummert bør du anta følgende:

Der du ikke har lagt inn anbefalt workaround, som beskrevet av Citrix før 9 januar 2020 (https://support.citrix.com/article/CTX267027) og din Netscaler er koblet til internett må du anta at din Netscaler er utnyttet av sårbarheten.

Kollega i samme fag, Thomas Poppelgaard i Danmark, beskriver sårbarheten og tiltakene vi i bransjen anbefaler. Jeg vil anbefale Thomas sin artikkel for informasjon om hva du bør gjøre dersom du ikke fulgte eller var oppmerksom på anbefalingene til Citrix

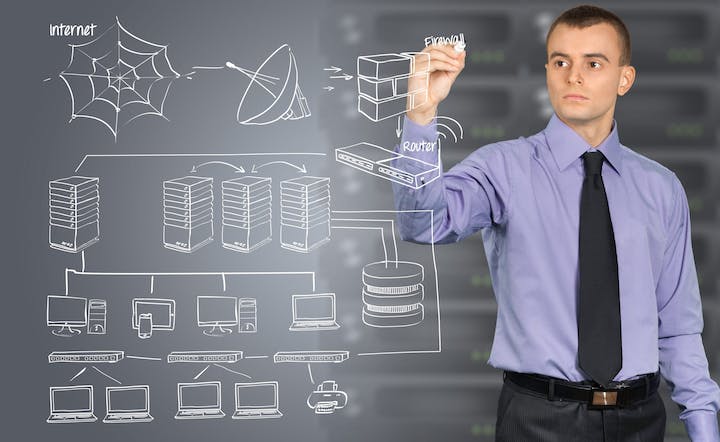

Feilen avdekket i desember er ett godt eksempel på hvorfor rett arkitektur er svært viktig for din it-plattform. Vi i Sicra, anbefaler og implementerer som førstevalg alltid en arkitektur der vi tar høyde for nettopp problemstillinger denne sårbarheten viser.

Innen IT-Sikkerhetsfaget er det og har alltid vært korrekt å implementere flere lag av it-sikkerhet for å forhindre og eller redusere skadeomfanget.

Spøkefullt sier man noen ganger at den eneste måten din brannvegg eller sikkerhetsenhet blir 100% sikker er ved å slå av boksen, koble fra alle kabler inklusive strøm. Spøken er en seriøs referanse til at man ikke skal legge all sikkerhet i samme kurv og at sikkerheten økes der man legger flere lag med sikkerhet innbakt i din it-arkitektur. Vi i Sicra opplever at kunder som har fulgt vår anbefalte arkitektur for implementering av Netscaler eller som ett generelt aksess design, har full kontroll på hva som er skjedd. De har kunnet avverge sikkerhetshullet fullstendig, eller der utnyttelse av sikkerhetshullet er forekommet har kunden full oversikt over hva som er skjedd i deres miljø.

Hvordan implementerer du sikkerhet i din it-infrastruktur? Ta kontakt med Sicra for gode råd om risiko reduksjon gjennom sikker it-arkitektur. Da er man bedre utrustet til håndtering av tilsvarende sikkerhetshull neste gang det oppstår på din Netscaler / BigIP / VPN Enhet / Router / Brannvegg.