Identiteten vår er en av de siste barrierene i en verden hvor flere og flere flytter til skyen. Det er dermed viktigere enn noensinne å beskytte denne. Angrepene øker i omfang og angriperne finner stadig nye metoder for å lure deg. Vi har blitt noenlunde flinke til å oppdage tradisjonelle phishing-angrep, men nye metoder gjør at vi må gjøre flere tiltak enn tidligere. I denne artikkelen har jeg laget 7 tips til å beskytte identitetene våre i Microsoft Azure AD.

Tips 1

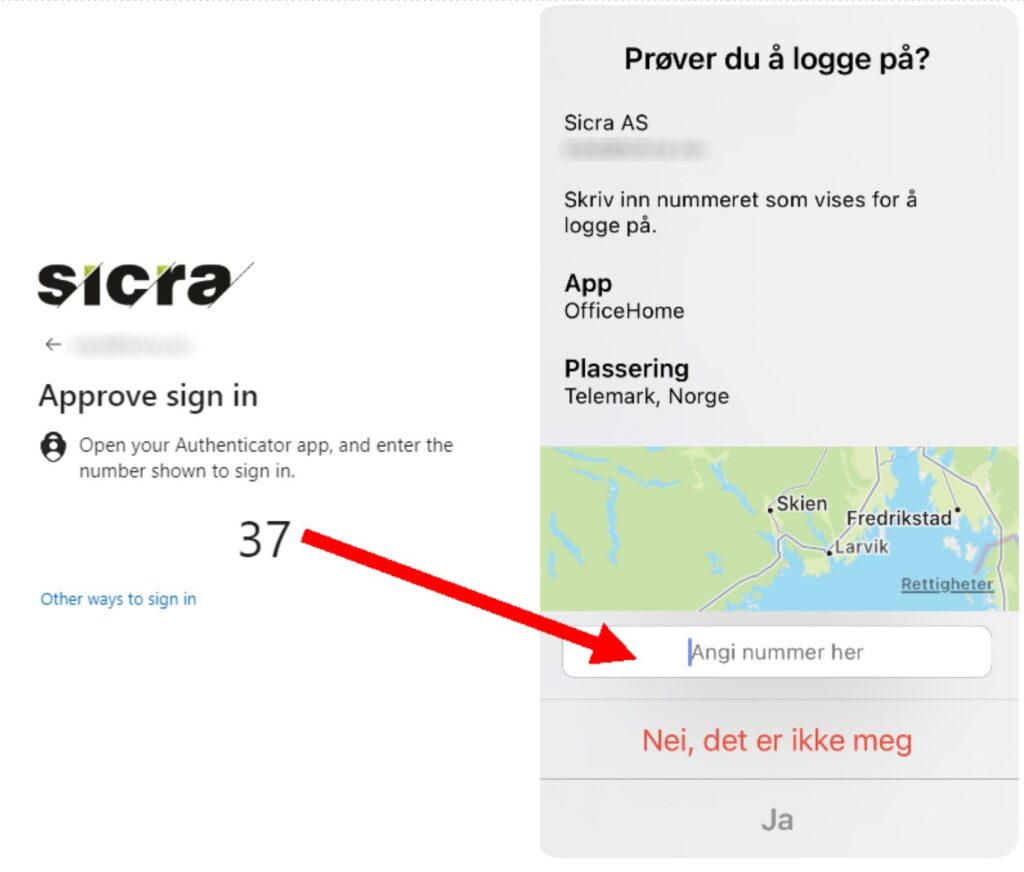

MFA spamming eller MFA utmattelse er et økende problem. Benytt funksjonene under for å beskytte deg mot dette.

- Azure AD number matching (preview)

- Show additional context in notifications (preview)

Tips 2

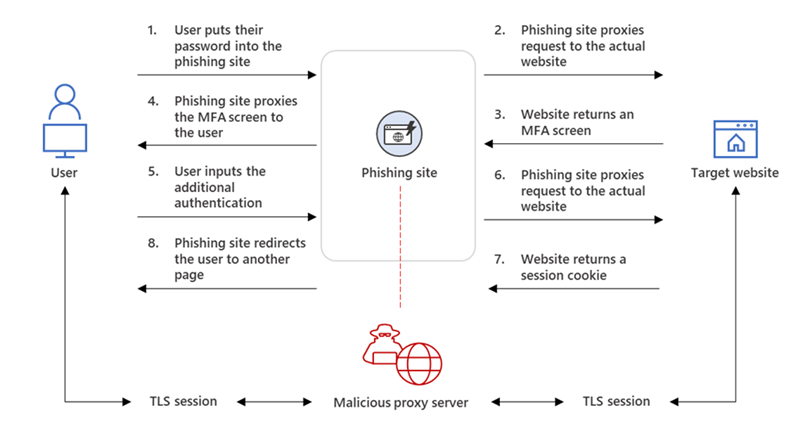

Adversary-in-the-middle (AiTH) eller MFA–phishing angrep øker. Figuren under (fra Microsoft) viser et slik angrep.

Beskytt deg ved å:

- Bruk MFA-metoder som er phishing-resistente som for eksempel FIDO2, Windows Hello for Business eller sertifikater.

- Beskytt deg mot angrep med Conditional Access policyer. Særlig viktig er grant kontrollene «Require device to be marked as compliant» og «Require Hybrid Azure AD joined device».

- Overvåk innlogginger med MFA fra ulike lokasjoner.

Tips 3

OAuth consent phishing-forsøk øker også, men hva er consent phishing?

Beskytt deg ved å:

- I Azure AD: Skru av «user consent» og bruk consent workflows.

- Gå gjennom eksisterende apper og tillatelser i Microsoft Defender for Cloud Apps.

- Skru på varsler for OAuth apper i Microsoft Defender for Cloud Apps.

- Bruk Azure AD Identity Protection

Tips 4

Bruk Privileged Identity Management (PIM), bruk minste privilegium og verifiser alltid. Ikke stol 100% på PIM. PIM beskyter IKKE mot AiTH-angrep.

Tips 5

Alle Microsofts sikkerhetsprodukter genererer varsler. Følgende varsler er viktige for å avdekke AiTH angrep.

Microsoft 365 Defender

- Stolen session cookie was used

Defender for Cloud Apps

- Suspicious inbox manipulation rule

- Impossible travel activity

- Activity from infrequent country

Azure AD Identity Protection

- Anomalous Token

- Unfamiliar sign-on properties

- Unfamiliar sign-in properties for session cookies

- Anonymous IP-address

Defender for Office 365

- Email messages containing malicious file removed after delivery

- Email messages from a campaign removed after delivery

- Creation of forwarding/redirect rule

Defender for Endpoint

- Potential Phishing website

Tips 6

Noen generelle tips som jeg håper du allerede, har konfigurert:

- Konfigurer MFA for ALLE brukere og administratorer

- Blokker legacy autentisering (ja, Microsoft gjør dette, men IKKE VENT)

- Konfigurer Continuous Access Evaluation

- Bruk Conditional Access basert på risiko signaler

Tips 7

Samle logger fra Azure AD i Microsoft Sentinel eller Log Analytics

- Lag ytterligere detection / hunting regler

- Lær deg KQL. En glimrende kilde er https://aka.ms/MustLearnKQL